Skip to content

Backup

Data Protection Innovation: Co nowego w PowerProtect Data Manager?

Data Protection Innovation: Data Domain – co nowego?

Data Protection Innovation: Odtworzenie w Chmurze

[ENG] What is new in DM5500? – Backup Recovery appliance

Co nowego w DM5500? – Apliance do backupu/odtwarzania

Automatyczne odtworzenie danych — dlaczego, kiedy, jak?

[ENG] Backup directly from Disk Array? Dreams come true!

Backup bezpośrednio z macierzy? Marzenia się spełniają!

Jak mieć pewność odtworzenia danych? Bezpieczny backup w praktyce

Zapis webinaru: Dell PowerFlex – odpowiedź na potrzebę uproszczenia funkcjonowania we współczesnym świecie IT

Zapis webinaru: Nie przepłacaj! APEX Backup Data Domain – liczy się to co używasz

Zapis webinaru [ENG]: Anomaly – good or bad? What does it mean?

Zapis webinaru: Anomalie – dobre czy złe? Co z nich wynika

Zapis webinaru [ENG]: PowerProtect Data Manager 19.13. Backup / Speed / Recovery (kopia)

Zapis webinaru [PL]: PowerProtect Data Manager 19.13. Backup / Speed / Recovery

Zapis webinaru: Po co nam mikrosegmentacja? Czyli bezpieczeństwo sieciowe we współczesnym Datacenter

Zapis webinaru: Zarządzanie Dell PowerEdge – nie takie straszne jak się wydaje. Część 5: API i skrypty

Zapis webinaru: Akademia Storage: Czy kopia może być lepsza od oryginału?

Zapis webinaru [ENG]: What is new in Data Domain?

Zapis webinaru [PL]: Co nowego w Data Domain?

Zapis webinaru: Akademia Storage FLR – Czyli metody walki z ransomware na poziomie macierzy dyskowych PowerStore oraz UNITY

Zapis webinaru: Akademia Storage: Gdy szybkość ma znaczenie – poznaj efekty działania Dell AppSync

Zapis webinaru: Jak zadbać o bezpieczeństwo w firmie?

Zapis webinaru: Co nowego w APEX Backup Services? Zabezpieczanie poczty w chmurze

Zapis webinaru: Cyfrowy bunkier – co nowego?

Zapis webinaru: Porozmawiajmy o efektywności energetycznej w Data Center. Jak obniżyć rachunki za energię elektryczną?

Zapis webinaru: Akademia Storage – Jak żyć z nowymi kosztami energii w Data Center? Spojrzenie od strony pamięci masowych

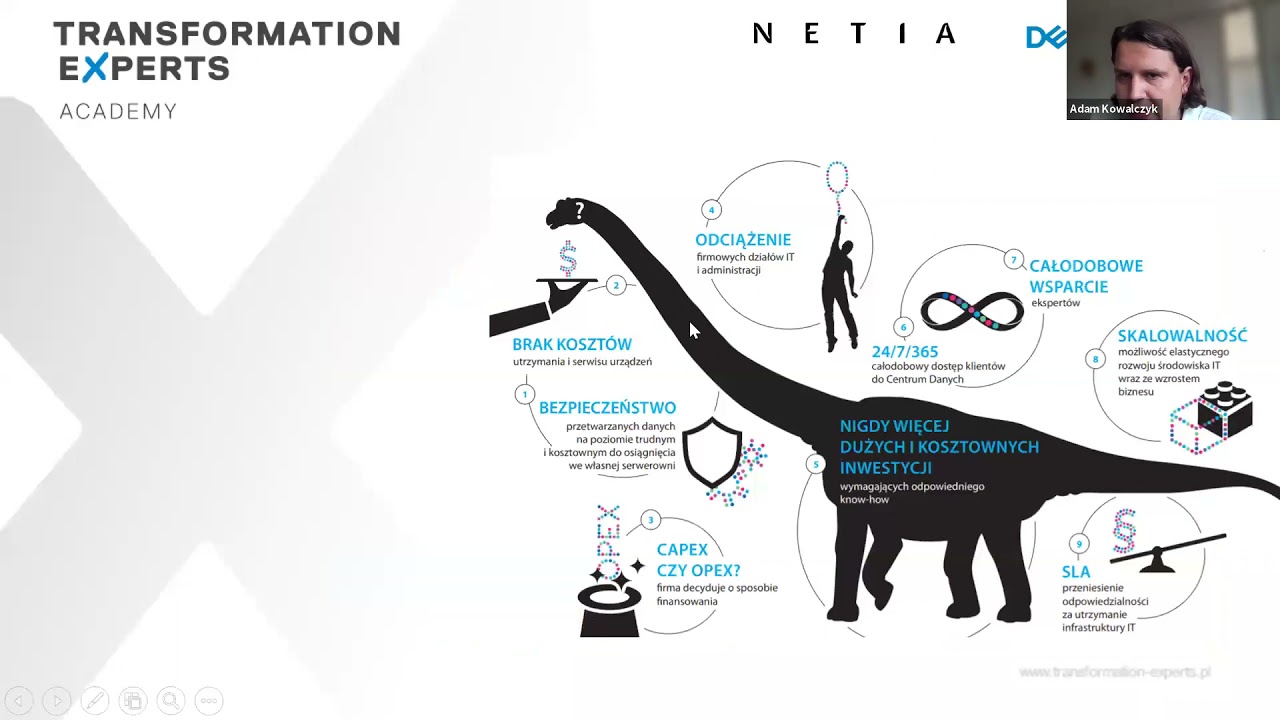

Nowe kryteria zakupowe infrastruktury IT, czyli jak sprostać aktualnym wyzwaniom zakupowym IT

Zapis webinaru: Akademia Storage – Macierz, a może usługa? Słów kilka o APEX Data Storage Services

Zapis webinaru: Kącik Bezpiecznika – SIEM/SOC jako usługa zarządzania cyberbezpieczeństwem

Zapis webinaru (PL): VxRail – Stretched cluster

Zapis webinaru (ENG): VxRail – Stretched cluster

Zapis webinaru: Bezpieczna archiwizacja danych cyfrowych – gotowe scenariusze rozwiązań

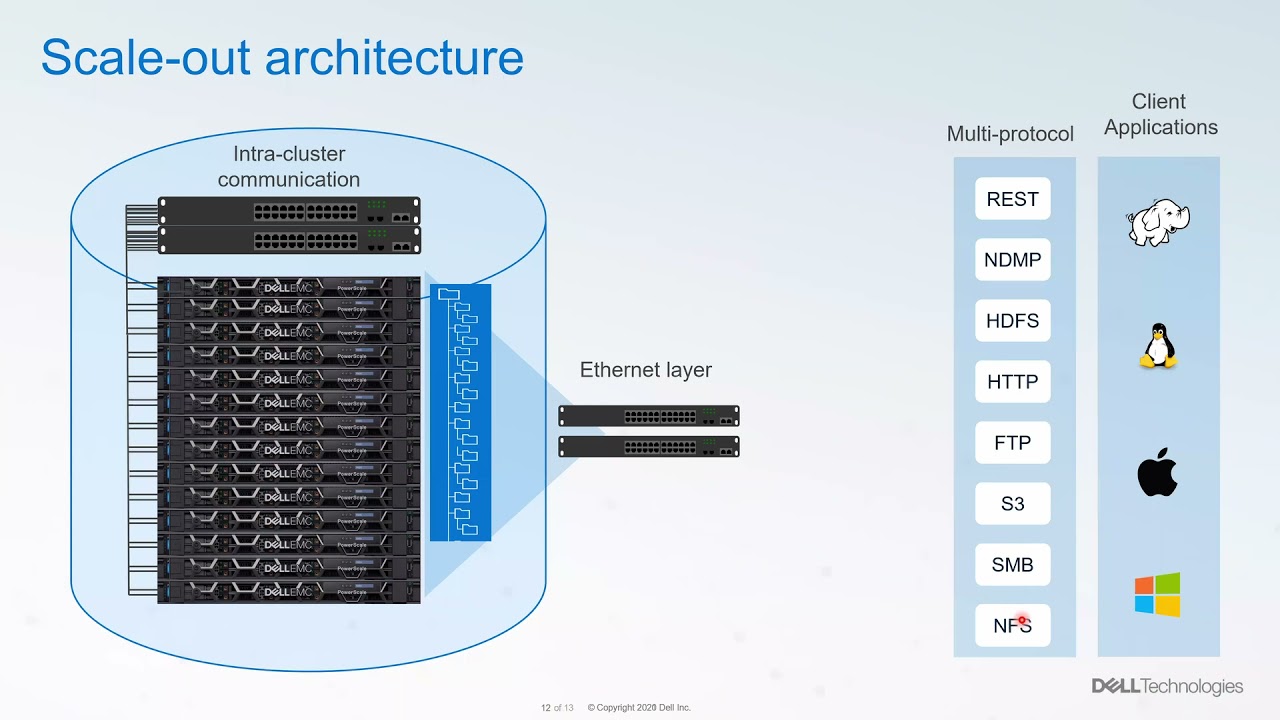

Zapis webinaru (ENG): Fast backup of files – NAS and more

Zapis webinaru (PL): Szybki backup plików – NAS i nie tylko

Zapis webinaru: Dane plikowe i obiektowe – hybrydowo i lokalnie: scenariusze wdrożeń

Zapis webinaru: Odtwarzania środowisk po awarii i mobilność aplikacji w chmurze prywatnej i publicznej za pomocą VMware Site Recovery Manager (SRM)

Zapis webinaru [ENG]: Cyber Bunker – What is new?

Zapis webinaru [PL]: Cyfrowy Bunkier – co nowego?

Zapis webinaru: Dell EMC Storage Academy: Co nowego w PowerStore?

Zapis webinaru [ENG]: HyperConverged Infrastructure – what, why, when?

Zapis webinaru: Infrastruktura HiperKonwergentna – co, dlaczego, kiedy?

Zapis webinaru: Jak poradzić sobie ze złożonością środowisk Multi Cloud?

Zapis webinaru: Workspace One – Platforma do zarządzania użytkownikami, aplikacjami i systemami na urządzeniach mobilnych i komputerach stacjonarnych

Zapis webinaru: Nowe zastosowania PowerScale

Zapis webinaru [ENG]: What is the most optimal licensing? Backup / recovery solutions

Zapis webinaru: Jakie licencjonowanie jest optymalne? – rozwiązania backup/recovery

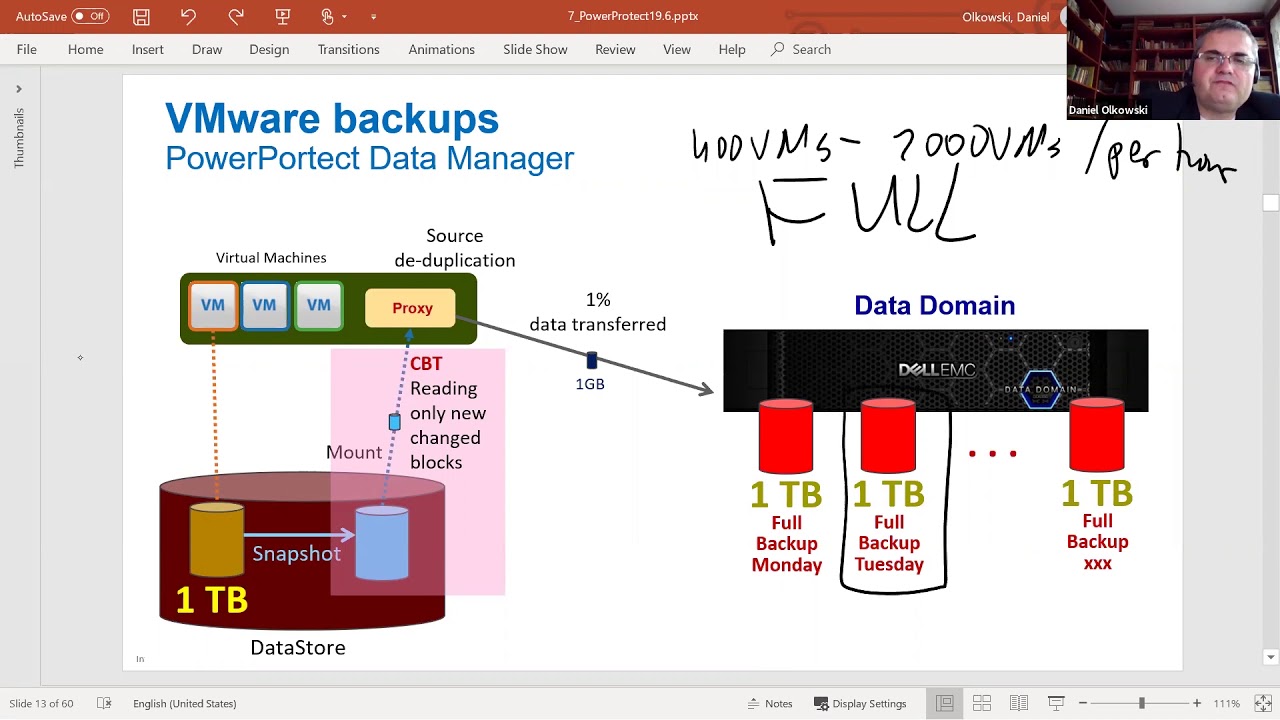

Zapis webinaru [ENG]: What’s New in VMware Backup

Zapis webinaru: Co nowego w backupie VMware? Natychmiast, bez obciążenia, bez pośredników

Zapis webinaru: PREMIERA – jeszcze lepszy Isilon & PowerScale – czy to możliwe?

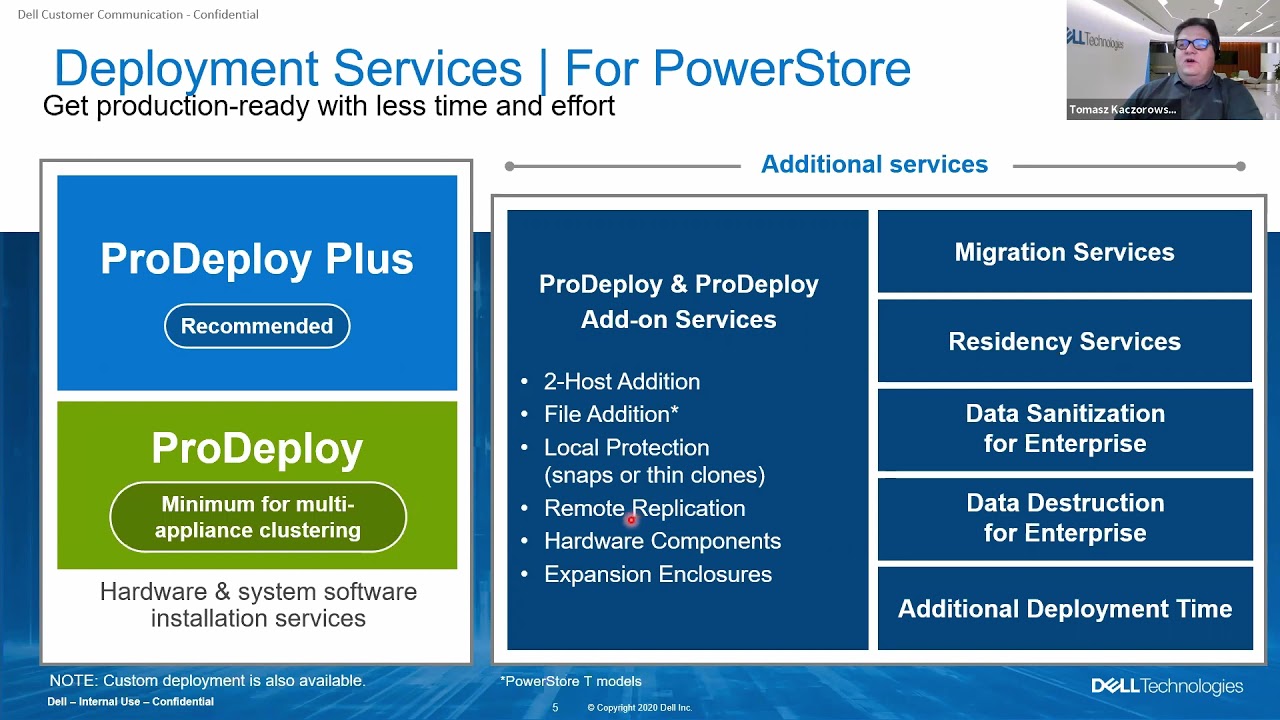

Zapis webinaru: Usługi wdrożenia, wsparcia i Anytime Upgrade dla rozwiązań Dell EMC PowerStore

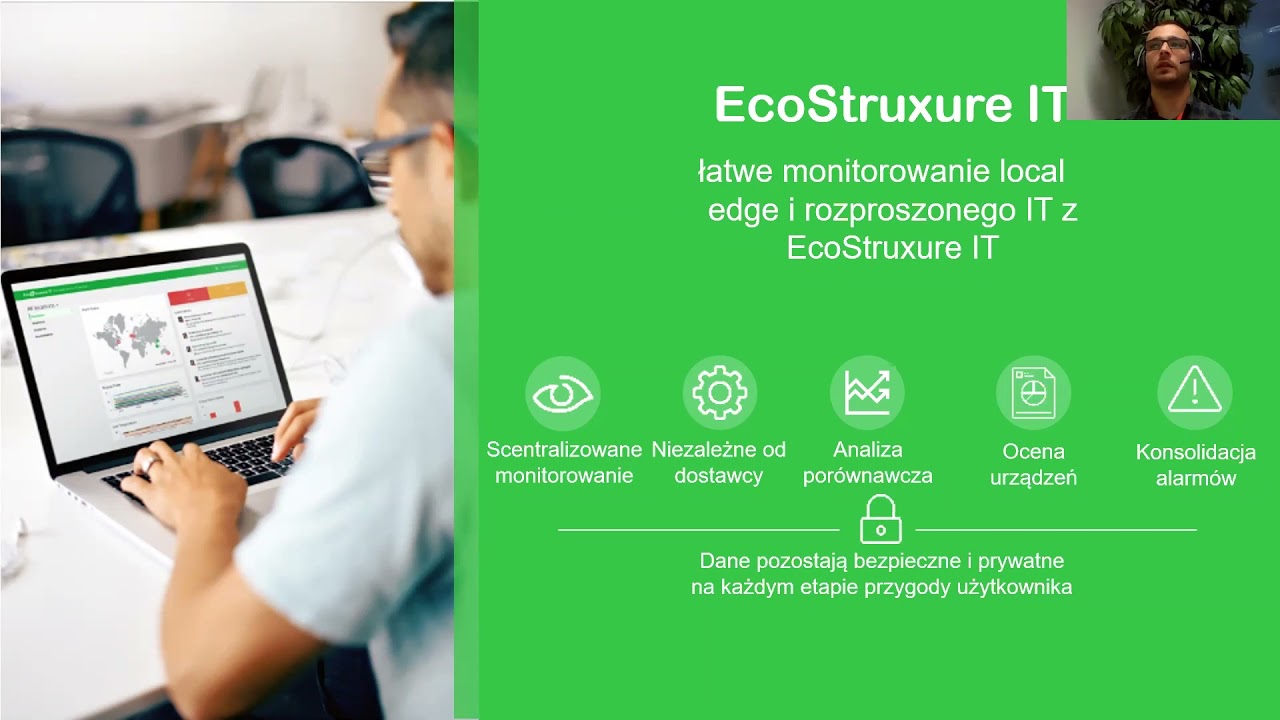

Zapis webinaru: Zdalne zarządzanie i monitorowanie infrastruktury – EcoStruxure IT Expert

Zapis webinaru [ENG]: Dell EMC HCI Academy – whats new?

Zapis webinaru [PL]: Akademia Dell EMC HCI – co nowego?

Webinar recording [ENG]: Cyber bunker – architecture, network, recovery.

Zapis webinaru [PL]: Cyber bunker – architecture, network, recovery

Zapis webinaru: Dell EMC PowerEdge Academy, cz. 4b – Pamięć masowa

Zapis webinaru: Dell EMC PowerEdge Academy, cz. 4a – Pamięć masowa

Zapis webinaru: Bezpieczeństwo urządzeń końcowych w dobie pracy zdalnej i hybrydowej

Zapis webinaru: CSP Academy cz. 2. Optymalny mix migracji – jak dobrać 20% usług, które zagwarantują realizacje 80% celów biznesowych

Zapis webinaru: Dell EMC PowerEdge cz. 3 – Pamięć operacyjna RAM

Zapis webinaru: CSP Academy cz. 1: Jak przenieść swoje środowisko do chmury z Talex i Ipopema Business Consulting

Zapis webinaru: Zasoby współdzielone – lokalnie czy w chmurze? Przykłady gotowych scenariuszy wdrożeń

Zapis webinaru: Usługi migracji i kasowania danych – czy warto to robić samemu, czy skorzystać z usługi producenta sprzętu?

Webinar [ENG]: What’s new in Dell vProtect? Backup of Red Hat, Nutanix, Oracle virtual machines

Zapis webinaru: Co nowego w Dell vProtect? Backup maszyn wirtualnych Red Hat, Nutanix, Oracle

Webinar [ENG]: VxRail – initialisation, hw expansion, sw update

Zapis webinaru: VxRail – inicjalizacja, rozbudowa sprzętu, aktualizacja oprogramowania

Zapis webinaru: Poznaj rozszerzoną ofertę serii Easy od Schneider Electric

Webinar [ENG]: Dell EMC HCI Academy – failures

Zapis webinaru [PL]: Akademia Dell EMC HCI – awarie

Zapis webinaru: Czy wiesz co archiwizujesz? Czyli krótki kurs „zdrowego” zarządzania danymi elektronicznymi na bazie wdrożeń: Dell ECS, GeoDrive i DataIQ

Webinar recording: Recovery in the bunker? See how!

Zapis webinaru: SD-WAN – czy to się opłaca?

Zapis webinaru: Odtworzenie w bunkrze? Zobacz jak!

Zapis webinaru: Self-backup infrastructure, which is what is most important! [ENG]

Zapis webinaru: Samobackupująca się infrastruktura, czyli o tym co jest najważniejsze!

Zapis webinaru: Jak szybko wyszukiwać informacje w backupie?

Webinar recording: How to quickly find information in our backups? [ENG]

Webinar recording: What is new in PowerProtect Data Manager?

Zapis webinaru: Co nowego w PowerProtect Data Manager

Zapis webinaru: Backup w chmurze – Dlaczego? Jak? Kiedy?

Zapis webinaru: Backup in the cloud? – Why? How? When? [ENG]

Zapis webinaru: The Road To Success with PowerStore – odcinek 2

Zapis webinaru: The Road To Success with PowerStore – 5 wymiarów PowerStore

Zmodernizuj swój system ochrony kluczowych aplikacji i danych

Zapis webinaru: Virtualization KVM, Oracle – How to protect? [ENG]

Zapis webinaru: Wirtualizacja oVirt, Red Hat – jak backupować?

Webinar (VOD): What is new in Data Domain?

Zapis webinaru: Nowości w Data Domain

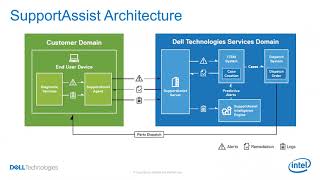

Zapis webinaru: Współpraca narzędzi Support Assist i Image Assist z portalem TechDirect

Jak zabezpieczać laptopy?

Zapis webinaru: Cyfrowy bunkier: co to jest, jak go zaprojektować, jakie są koszty?

Zapis webinaru: Szybka archiwizacja danych – pokaz na żywo na bazie macierzy obiektowej ECS

Zapis webinaru: Czy możemy się odtworzyć w chmurze?

Zapis webinaru: Czy masz plan awaryjny?

Dell Technology Forum Lite: Obejrzyj wystąpienia [VIDEO]

Dell Technologies Forum Lite 2020: Spotkanie pełne wiedzy

Raport Future Thinkers: trendy niedalekiej przyszłości

Dell Technologies Forum 2019: w centrum cyfrowej przyszłości biznesu

Nowe trendy w zakresie przechowywania danych

SIEM: narzędzie, bez którego nie można obyć się zarządzając bezpieczeństwem IT

Jak wykryć złośliwe oprogramowanie

Security Transformation. Fort Knox ery cyfrowej

Państwo 2.0. Proces transformacji cyfrowej sektora publicznego. Część 1. E-Estonia jako wzór cyfrowego e-państwa

Dell Technologies World 2019 – podsumowanie

![Dell Technology Forum Lite: Obejrzyj wystąpienia [VIDEO]](https://transformation-experts.pl/wp-content/uploads/2022/08/696A7183.jpg)

![[ENG] What is new in DM5500? – Backup Recovery appliance](https://transformation-experts.pl/wp-content/uploads/2024/01/Okladka-na-strone_Olkowski_19_01.png)

![[ENG] Backup directly from Disk Array? Dreams come true!](https://transformation-experts.pl/wp-content/uploads/2023/11/Okladka-na-strone_Olkowski_27_10.png)

![Zapis webinaru [ENG]: Anomaly – good or bad? What does it mean?](https://transformation-experts.pl/wp-content/uploads/2023/06/anomalies-good-or-bad.jpg)

![Zapis webinaru [ENG]: PowerProtect Data Manager 19.13. Backup / Speed / Recovery (kopia)](https://transformation-experts.pl/wp-content/uploads/2023/04/power-protect.jpg)

![Zapis webinaru [ENG]: What is new in Data Domain?](https://transformation-experts.pl/wp-content/uploads/2023/03/co-nowego-w-data-domain.jpg)

![Zapis webinaru [ENG]: Cyber Bunker – What is new?](https://transformation-experts.pl/wp-content/uploads/2022/04/maxresdefault-8.jpg)

![Zapis webinaru [PL]: Cyfrowy Bunkier – co nowego?](https://transformation-experts.pl/wp-content/uploads/2022/04/mqdefault.jpg)

![Zapis webinaru [ENG]: HyperConverged Infrastructure – what, why, when?](https://transformation-experts.pl/wp-content/uploads/2022/02/mqdefault-2.jpg)

![Zapis webinaru [ENG]: What is the most optimal licensing? Backup / recovery solutions](https://transformation-experts.pl/wp-content/uploads/2021/11/maxresdefault-5.jpg)

![Zapis webinaru [ENG]: What’s New in VMware Backup](https://transformation-experts.pl/wp-content/uploads/2021/10/maxresdefault-7.jpg)

![Zapis webinaru [ENG]: Dell EMC HCI Academy – whats new?](https://transformation-experts.pl/wp-content/uploads/2021/09/maxresdefault-6.jpg)

![Zapis webinaru [PL]: Akademia Dell EMC HCI – co nowego?](https://transformation-experts.pl/wp-content/uploads/2021/09/mqdefault-1.jpg)

![Webinar recording [ENG]: Cyber bunker – architecture, network, recovery.](https://transformation-experts.pl/wp-content/uploads/2021/09/mqdefault-2.jpg)

![Zapis webinaru [PL]: Cyber bunker – architecture, network, recovery](https://transformation-experts.pl/wp-content/uploads/2021/09/maxresdefault-7.jpg)

![Webinar [ENG]: What’s new in Dell vProtect? Backup of Red Hat, Nutanix, Oracle virtual machines](https://transformation-experts.pl/wp-content/uploads/2021/06/maxresdefault-9.jpg)

![Webinar [ENG]: VxRail – initialisation, hw expansion, sw update](https://transformation-experts.pl/wp-content/uploads/2021/06/maxresdefault.jpg)

![Webinar [ENG]: Dell EMC HCI Academy – failures](https://transformation-experts.pl/wp-content/uploads/2021/05/maxresdefault-3.jpg)

![Zapis webinaru [PL]: Akademia Dell EMC HCI – awarie](https://transformation-experts.pl/wp-content/uploads/2021/05/maxresdefault-4.jpg)

![Zapis webinaru: Self-backup infrastructure, which is what is most important! [ENG]](https://transformation-experts.pl/wp-content/uploads/2021/01/maxresdefault-1.jpg)

![Webinar recording: How to quickly find information in our backups? [ENG]](https://transformation-experts.pl/wp-content/uploads/2020/12/maxresdefault-12.jpg)

![Zapis webinaru: Backup in the cloud? – Why? How? When? [ENG]](https://transformation-experts.pl/wp-content/uploads/2020/11/maxresdefault-7.jpg)

![Zapis webinaru: Virtualization KVM, Oracle – How to protect? [ENG]](https://transformation-experts.pl/wp-content/uploads/2020/09/maxresdefault-1.jpg)